Co pracownicy robią z telefonem? Firmy mogą to sprawdzić

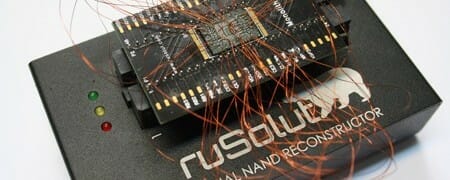

Rośnie popyt na usługi związane z informatyką śledczą wśród polskich firm. Urządzenia mobilne stają się podręcznym komputerem, przechodzi przez nie coraz więcej danych, a informacje zawarte w pamięci mogą być warte miliony złotych. Przedsiębiorcy coraz częściej chcą mieć możliwość odzyskania danych zawartych na urządzeniach.