SPOKOJNIE, NIE PRÓBUJ DZIAŁAĆ NA WŁASNĄ RĘKĘ, DZIĘKI TEMU ZWIĘKSZASZ SZANSE NA ODZYSKANIE W 100% SWOICH DANYCH Z NOŚNIKA.

TEL.: 660 511 999 / KOM.: 660 511 999

W jaki sposób fałszywa tożsamość zwiększa szansę sukcesu Ransomware?

W miarę jak oszuści doskonalą swoje umiejętności, ich praca staje się bardziej wiarygodna dla upatrzonej ofiar, co zwiększa szansę na udane oszustwo ransomware.

Przyzwyczailiśmy się do przestępców próbujących oszukiwać ludzi za pomocą metod inżynierii społecznej. Jednym z kamieni węgielnych tych ataków jest fałszywa tożsamość – sposób kryminalisty na stworzenie więzi zaufania pomiędzy nim, a upatrzoną ofiarą. W dzisiejszych czasach, prawie każdy kto posiada adres email otrzymał phishingowe maile, z których wiele oszukańczo przekonuje, że pochodzi z godnej zaufania instytucji finansowej (lub nigeryjskiego księcia!). Te same techniki są wykorzystywane przez przestępców każdego dnia, nieważne czy chodzi o kradzież listów uwierzytelniających, wyzysk ofiar czy podpuszczanie ludzi, tak aby wysłali oni swoje dane lub pieniądze – a ukrycie tożsamości jest jednym z najważniejszych narzędzi w ich arsenale.

Niebezpieczeństwo narasta w chwili, kiedy nie dostrzegamy oszustwa, a tylko tożsamość. W miarę jak oszuści udoskonalają swoje umiejętności, aby uczynić swoje maile bardziej wiarygodnymi, problem się zwiększa. Chodzi o zawartość. Kiedy treść jest prawidłowa, wzmacnia to „ukryty wizerunek”, a upatrzona ofiara ma mniejsze szanse na wykrycie mniejszych rozbieżności.

Tożsamość emailowa i oszustwo.

Zanim spojrzymy na zawartość, zwróćmy uwagę na inne metody, które wykorzystują mechanizm fałszywej tożsamości w emailach. Jedną z najbardziej popularnych jest spoofing. Taki email przypomina list z fałszywym adresem zwrotnym. Spoglądasz na kopertę i wydaje Ci się, że wiesz kto nadał list, ale jesteś w błędzie. Jeżeli odpowiesz na tego typu email, zostanie on wysłany do podszywającej się strony.

Drugą, mniej popularną metodą są domeny o podobnym adresie. Np. osoba, która otrzyma email z accounts@wellsfargo.security1337.com może uwierzyć, że nadawcą jest Wells Fargo BANK, a nie ktoś kto, po prostu, zarejestrował się pod hasłem security1337.com i stworzył odpowiednią pod-domenę i użytkownika.

Trzeci sposób insynuuje tożsamość poprzez odpowiednie ustawienie nazw wyświetlenia. Powiedzmy, że przestępca ustala, że szef upatrzonej ofiary nazywa się Alex Adams, a jego/jej adres email to „Alex Adams <aadams@company.com>”- następnie wysyła on do ofiary emaila od „Alex Adams jamiedough014@gmail.com.” Większość użytkowników nie zauważy rozbieżności między wyświetlonym imieniem (Alex Adams), a nazwą użytkownika (jamiedough014). A jeśliby napastnik postanowiłby wybrać bardziej wiarygodny adres użytkownika (np. aadams@gmail.com), który pokrywa się z imieniem osoby, pod którą oszust się podszywa, to liczba osób, która padłaby ofiarą oszustwa, byłaby jeszcze większa.

Przez lata próbowano zwiększyć świadomość zagrożenia jakie niesie ze sobą sieć, aby upewnić się, że ludzie nie będą nabierali się na podobne ataki. Niestety sprawy idą w złym kierunku. Zwiększa się stopień czytania naszych wiadomości na urządzeniach mobilnych, gdzie jedynym wyznacznikiem identyfikacji jest wyświetlone imię – oznacza to, że cyberprzestępcy są w siódmym niebie. Obecnie, ponad 55% emaili jest otwieranych na urządzeniach mobilnych.

Zawartość Emaila i zaufanie.

Powróćmy teraz do treści i w jaki sposób jest ona wykorzystywana, aby tworzyć zwodnicze wiadomości. Jeden z ostatnich przykładów pochodzi z dnia po elekcji prezydenta USA. Spora ilość wiadomości wyglądających na wiarygodne została wysłana do lewicujących organizacji pozarządowych (NGOs). Informacje w nich zawarte wskazywały na oszustwa wyborcze i zawierały załączniki ze złośliwym oprogramowaniem. Atakujący wiedzieli, że wielu odbiorców nie będzie w stanie powstrzymać się przed kliknięciem. Interesujące jest również to, jak wskazane emaile ominęły zabezpieczenia antywirusowe – poprzez umieszczenie złośliwych plików w zaszyfrowanym pliku ZIP i zawarciu hasła w emailu, napastnicy efektywnie zablokowali automatyczne filtry przed inspekcją załączników.

Teraz, wyobraź sobie email, który wydaje się pochodzić od kogoś komu ufasz i, który mówi o rzeczach, które pasują do kontekstu. Nie pomyślisz dwa razy zanim odpowiesz. Właśnie dlatego fałszywa tożsamość pozwala napastnikom łatwo się wzbogacić. Dla przykładu, weźmy przestępcę, który wie, że zamierzasz udać się w podróż i znajduje twój plan wycieczki. W prosty sposób może wysłać emaila, który, rzekomo, pochodzi z biura podróży i zawiera informację o zmodyfikowanym rozkładzie planów. Chcesz wiedzieć co się zmieniło, więc otwierasz plik i… ojejku, twój dysk twardy został właśnie zaszyfrowany, ale za 2500 dolarów, otrzymasz klucz odkodowujący. Warto dodać, że znalezienie twojego planu i adresu email jest łatwe dla cyberprzestępców za pomocą metod siłowych.

Systemy wykrywania naruszeń: przewodnik po wyborze produktów.

Systemy wykrywania naruszeń (BDS) są produktami zabezpieczającymi, które zapewniają terminowe wykrycie zagrożeń. Podczas oceny tych produktów, kupujący musi wziąć pod uwagę tradycyjne czynniki takie jak – skuteczność ochrony, opcje zastosowania, wydajność i możliwości administracyjne, a także inne metryczki, jak czas do wykrycia zagrożenia i przejrzystość systemu.

Ransomware

Jedną z metod, która pozwala przestępcy zarabiać na fałszywej tożsamości, jest ransomware. Najnowsze raporty pokazują, że liczba ataków na przedsiębiorstwa wzrosła trzykrotnie pomiędzy styczniem, a wrześniem 2016 roku – z jednego ataku co dwie minuty, do jednego ataku co 40 sekund.

Celem ransomware jest, aby zostało ono aktywowane – tzn. skłonić adresata do otworzenia zainfekowanego plików, który zazwyczaj zaszyfrowuje dysk twardy ofiary tzw. wirus cryptolocker. Napastnik następnie oferuje nieszczęśnikowi klucz do odszyfrowania dysku twardego – oczywiście nie za darmo. Jako że płatności dokonują się za pomocą Bitcoinów, nie da się ich wyśledzić ani zawrócić, a przestępca może w spokoju przeliczać nagrodę.

Jednym z ostatnich, odnotowanych w wiadomościach, przykładów był atak na bibliotekę publiczną St. Louis w styczniu. Cyberprzestępcy użyli złośliwego oprogramowania, aby zarazić około 700 komputerów w 16 różnych lokacjach i zażądali 35 tysięcy dolarów w Bitcoinach za odszyfrowanie zawirusowanych plików. Szczęśliwie, biblioteka nie miała żadnych osobowych lub finansowych informacji przechowywanych na tych komputerach, a co więcej posiadała system backup, więc zdecydowała się nie płacić napastnikom. Inne organizacje często nie mają tyle szczęścia. Zdaniem FBI, cyberprzestępcy zgromadzili 209 milionów dolarów w odnotowanych przypadkach płatności, w samym tylko pierwszym kwartale 2016 roku.

Tak długo jak ataki ransomware są skuteczne nie jesteśmy bezpieczni. W swoim niedawnym artykule, Jeff Schilling zasugerował kilka cennych uwag, które mają na celu zmitygowanie ryzyka ransomware. Niestety, poziom zawiłości wykorzystywany w tych atakach sprawia, że ich dostrzeżenie jest niezwykle trudne, co za tym idzie ich częstotliwość zapewne będzie wzrastać. Wraz z wzrostem doświadczenia napastników w automatyzowaniu tych ataków i kreowaniu zawartości, która skłania do kliknięcia, organizacje będą musiały zwiększyć swoją wiedzę na temat zagrożenie fałszywą tożsamością i rozwinąć bardziej wyrafinowane metody, które powstrzymają ataki przed dotarciem do upatrzonego celu.

W prawdziwym świecie, jeśli słyszysz słowo okup, natychmiast myślisz, że ktoś lub coś zostało siłą zatrzymane, do czasu aż zostaną spełnione określone żądania, które zazwyczaj przybierają formą żądań finansowych. To samo dotyczy cyberprzestrzeni. Ransomware to złośliwe oprogramowanie komputerowe, którego celem jest zastraszanie nieostrożnych użytkowników PC, którzy być może nie zabezpieczyli swojego systemu za pomocą specjalnych narzędzi. W zależności od tego, kto jest wytwórcą danego programu spróbujemy określić stopień zagrożenia i zakres technicznych wyzwań, jakie stoją przed zaatakowanym użytkownikiem.

Programy przestępcze często używają tych samych nośników dystrybucji, bo one wciąż wydają się skuteczne. Niestety, większość użytkowników komputerów ciągle jeszcze zbyt szybko klika na przesyłane im linki i załączniki bez zastanawiania się nad źródłem, z którego one pochodzą. Jeśli komputer nie jest właściwie zabezpieczony przez trudny do wykrycia program antywirusowy, nie ma siatki bezpieczeństwa, która niwelowałaby skutki Twoich błędów, jak np. klikanie w „trujący” link czy załącznik lub wchodzenie na podejrzane strony internetowe zawierające np. Trojana. Narzędzia antywirusowe używają wielu technik skanowania, mających na celu analizę kodu lub piaskownicy, by jak najdokładniej zbadać prawdziwe intencje danego programu. Jeżeli zostanie udowodnione działanie złośliwe lub chociażby podejrzane proces ładowania zostanie zablokowany.

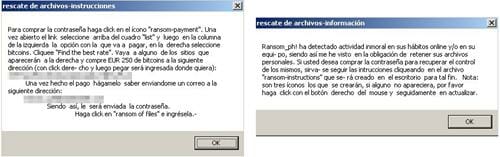

Jak w prawdziwym życiu, wirusowe porwania czy przejęcia zakładników zasadzają się na trzech elementach: posiadanie, groźba i żądanie okupu oraz instrukcje dotyczące sposobu, w jaki okup ten ma zostać uiszczony. Niektóre internetowe żądania okupu przybierają ton oskarżycielski. Wspomina się w nich o jakichś wyimaginowanych internetowych przestępstwach czy innych nieetycznych aktach jak piractwo, naruszenie praw autorskich czy oglądanie filmów porno. Krąży po necie wiele różnie sformułowanych żądań okupu, ale przykładowe może brzmieć następująco:

“Uwaga! Wykryta została nielegalna aktywność. System operacyjny został zamknięty z powodu naruszenia prawa szwajcarskiego. Twój adres IP został [USUNIĘTY]. Spod tego adresu były przeglądane strony internetowe zawierające pornografię (także dziecięcą) oraz bestialstwo i przemoc wobec dzieci. Komputer ten zawiera też pliki o treści pornograficznej, z elementami przemocy wobec dzieci i pornografii dziecięcej. Pojawiały się też emaile o podłożu terrorystycznym. Twój komputer został zamknięty celem zablokowania nielegalnej aktywności”.

Ofiara często jest też straszona więzieniem lub usunięciem ważnych danych przechowywanych w systemie. Jednym słowem grozi jej kompletna klęska i absolutne wymazanie wszelkich danych. A przynajmniej, grozi jej to, że nie będzie mogła używać systemu, zanim nie spełni określonych oczekiwań. W przypadku wielu złośliwych ataków, odkodowanie zainfekowanego systemu nie jest bynajmniej celem cyber-kryminalisty. Chodzi mu o kradzież intelektualnej własności lub inne nadużycia związane z zasobami danego systemu.

Przede wszystkim trzeba wiedzieć, że groźby wysłania policji lub władz państwowych do Twojego domu, by skonfiskowały one Twoją własność intelektualną, która niby staje się nagle „materiałem dowodowym”, są wprost śmieszne. Władze państwowe nie ostrzegałyby Cię przecież przed swoją wizytą za pomocą komputera. Zastawiono by raczej na Ciebie pułapkę lub Twój dostawca Internetu zażądałby blokady cyfrowej. Gdybyś otrzymał internetowe ostrzeżenie o możliwej karze za nielegalną działalność prędzej zacząłbyś niszczyć „dowody” niż myśleć o zapłacie okupu. Podszywanie się pod inne osoby obejmuje też na przykład wykonywanie fałszywych telefonów od rzekomych pracowników Microsoftu albo nagrania z kamery internetowej mające być dowodem na to kim jesteś i tak dalej.

Żądanie okupu zawsze zwiera informację o czasie, w jakim okup ma być uregulowany, jak również o preferowanej metodzie płatności. Czasem wymagana jest płatność za pomocą kuponów Ukash lub kart prepaidowych jak MoneyPak. Cyberprzestępocy preferują tego typu metody, bo są one szybkie, trudne do wykrycia, a pieniądze trafiają do nich bez problemu.

Technicznie rzecz biorąc wiele z tych przestępczych gróźb to czcza gadanina. Programy te nie mają często możliwości wykasowania naszych danych, podobnie jak nie mogą nasłać na nas policji, by nas aresztowała. Jednak krążą w sieci ransomware’y które są trudne do zdemaskowania i mają możliwość spełnienia swoich ”obietnic”. Wiążą się bowiem ze szyfrowaniem i odszyfrowywaniem cennych danych. Niektóre tego typu programy mogą też po prostu całkowicie pozbawić się Twoich plików poprzez zniszczenie całego dysku. Dlatego, nie ignoruj tego typu narzędzi, ale reaguj na nie agresywnie i usuwaj natychmiast.

Jeśli chodzi o vouhery Ukash występują one w określonych nominałach Jeśli kwota okupu jest określona w takiej wysokości, że opłacenie go wymaga nabycia kuponów o łącznej wartości przekraczającej kwotę okupu (np. okup to 75 USD a nominały kuponów to 50USD i 100 USD), nasz szantażysta nie odda reszty, choć przy legalnych transakcjach jest to możliwe przy użyciu kodu PIN. Jeśli kwota okupu jest z tego powodu na niska ofiara nie otrzymuje potrzebnego jej do przywrócenia danych kodu. Jak wszystkie złośliwe narzędzia, internetowe programy do szantażowania nigdy nie miały na celu przynieść Ci jakiejkolwiek korzyści. Ich wytworem zawsze były katastrofy. Każdy tego typu program ma wbudowany podskórnie scenariusz ataku na pliki i inne zasoby systemu. Od momentu gdy ląduje na Twoim PC, scenariusz ten zaczyna być krok po kroku realizowany:

Ponieważ manualne usunięcie programu jest niemożliwe, atak tego typu stanowi wyzwanie, szczególnie dla nowicjuszy. Ransomware, używający technologii rootkit jest w stanie wstrzymać działające w danym momencie procesy, jak również nazwać szkodliwe pliki tak samo, jak nazywają się legalne zasoby systemu. Jeśli w związku z tym usuniesz zły plik, możesz pogorszyć swoja sytuację własnymi rękami. Dlatego, żeby zwalczyć agresywne działania złośliwych intruzów, musisz znaleźć dla nich silnego przeciwnika – trudne do wykrycia, wypróbowane i przetestowane narzędzie, dzięki któremu infekcja zostanie usunięta nie powodując większych start.

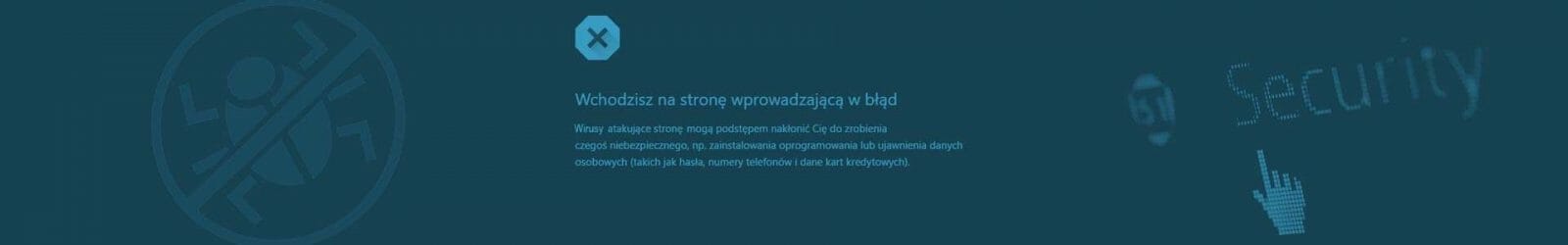

Program CERBER, który zyskał rozgłos jako konsekwentnie rozwijany software przestępczy, dał o sobie ostatnio znać w kilku nowych wariantach (wykrytych przez Trend Micro jako VBS_CERBER.DLCYG, RANSOM_CERBER.ENC, RANSOM_CERBER.VSAGD i TROJ_CERBER.AL). Używają one modułu ładującego, który pozwala im omijać mechanizm detekcji wzorców systemów uczących się.

Nowe wersje CERBERA przysyłane są użytkownikom emailem z linkiem do konta Dropboxa zawierającego samo wypakowujące się archiwum. Po kliknięciu w link zostaje uruchomione owo archiwum, które atakuje system za pomocą payloadu. Payload ten zawiera różne pliki – przede wszystkim moduł ładujący, który sprawdza czy system działa w maszynie wirtualnej czy w piaskownicy. Moduł sprawdza też, czy system posiada określone narzędzia analityczne lub specjalny antywirusowy software. Jeśli stwierdza istnienie tych komponentów, przestaje działać lub kontynuuje atak za pomocą głównego payloadu.

CERBER-owi udaję się uniknąć mechanizmów kontroli wbudowanych w systemy uczące się dzięki wielostopniowemu mechanizmowi załadunku, który jest wmontowywany w działający proces. Statyczne uczenie maszynowe analizuje zawartość pliku pod kątem jego zbieżności z plikami oprogramowania przestępczego. Nie bierze jednak pod uwagę, jak te pliki są uruchamiane. Jakkolwiek, tego typu ransomwary wciąż mogą zostać wykryte za pomocą wielowarstwowych systemów antywirusowych, dla których podstawą działania nie jest detekcja maszyn uczących się.

SPORA v2

Kolejnym złośliwym programem, który pojawił się w nowym wariancie jest SPORA (wykryty przez Trend Micro jako RANSOM_SPORA.F117C2). Program wyposażony został w nowe umiejętności charakterystyczne dla robaków. Czynią one ten i tak niebezpieczny wirus jeszcze bardziej uciążliwym.

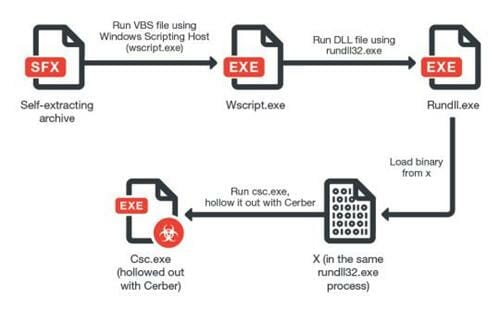

SPORA V2 infekuje system użytkownika, kiedy ten kilka w wyskakujące okienko Google Chrome, wzywające do aktualizacji “Pakietu Chcionek Chrome” (Chrome Font Pack). Ma to w efekcie umożliwić przeglądarce wyświetlanie zawartości napisanej czcionką „Hoefler Text”. Jeśli nieświadoma niebezpieczeństwa ofiara kliknie w to okienko, doprowadzi to ją do linku zawierającego złośliwy program podszywający się pod legalną aplikację.

Tłumaczenie zawartości okna:

Czcionka Hoefler Text nie została znaleziona. Strona, która próbujesz wyświetlić zostanie pokazana nieprawidłowo, gdyż używa czcionki Hoefler Text. Aby naprawić błąd i zobaczyć tekst musisz zaktualizować „Pakiet czcionek Chrome”

Nowy wariant SPORY będzie wrzucał swoje kopie na trwałe i przenośne dyski tudzież sieciowe przestrzenie współdzielone. Nie pozostanie też obojętny na pierwszy poziom katalogów na każdym dysku i każdej przestrzeni współdzielonej, jaką znajdzie na swojej drodze. Jak w wersji pierwszej, SPORA v2 kasuje wartość rejestru “”HKLM\Software\Classes\lnkfile IsShortcut”, oszukując innych użytkowników, że ten skrót jest normlanym folderem bez charakterystycznej dla skrótów strzałki. Inna nowość w SPORZE v2 to generowany klucz RSA (RSAPrivKey2), który jest w tej chwili zintegrowany z żądaniem okupu zamiast funkcjonować jako oddzielny plik. Po uruchomieniu SPORA v2 zaszyfruje pliki zdjęciowe i dokumenty Worda używając algorytmu RSA-1024. Rozszerzenie tych plików pozostanie jednak takie samo jak było.

Następnie zostanie wyświetlony komunikat z żądaniem okupu, zawarty w unikalnym dla danej maszyny pliku, posiadającym następujący format: XXOOO-AAAAA-BBBBB-CCCCC-DDDDD.html. Pierwsze dwie cyfry to kod kraju. Reszta wynika z specyfiki danego użytkownika.

Tłumaczenie zawartości okna: wszystkie twoje pliki osobiste i zawodowe zostały zaszyfrowane. By przywrócić dane, otrzymać gwarancje i wsparcie, postępuj zgodnie z poniższą instrukcją do Twojego konta. 1. Tylko my możemy odzyskać twoje pliki. Zostały one zmodyfikowane za pomocą algorytmu RSA-1024. Odwrócenie tego procesu nazywa się deszyfryzacją. Wymaga to posiadania unikalnego klucza. Nie można go nigdzie znaleźć ani „zhakować” 2. Nie szukaj pomocy znikąd indziej. Wszystkie klucze do rozwiązania Twojego problemu są bezpiecznie przechowywane na naszych serwerach. Jeśli ktokolwiek powie Ci, że jest w stanie odzyskać Twoje pliki znaczy to ni mniej ni więcej, tylko tyle, że kupi potrzebne klucze od nas i odsprzeda Ci się po wyższej cenie. Dodatkowe pytania? Wyślij email na admin@spora.bz

Zdjęcie 3: żądanie okupu programu SPORA V2

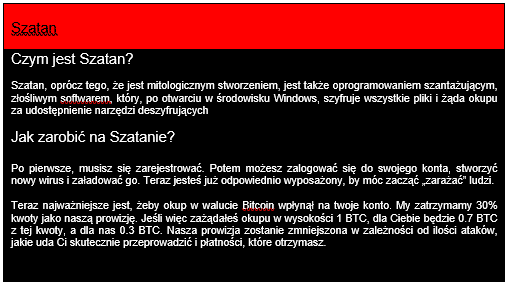

Hidden Tear

W dwu ostatnich przeglądach oprogramowania przestępczego pisaliśmy o nowych wersjach Hidden Tear, jak Enjey Crypter (RANSOM_HiddenTearEnjey.A) oparty na systemie EDA2. EDA2 to także otwarty program edukacyjny (opracowywany razem z Hidden Tear), który następnie został przejęty przez cyberprzestępców do wiadomych celów. W tym tygodniu można było usłyszeć o kolejnych, lecz niezbyt innowacyjnych wariantach.

AngleWare (Ransom_HiddenTearAngleWare.A)

Ten program także oparty jest na HiddenTear, generuje komunikat z wezwaniem do zapłaty wysokiej sumy 3 bitcoinów.(około 3000 USD). Zaszyfrowane pliki mają rozszerzenie AngleWare.

Tłumaczenie zdjęcia: Twoje pliki zostały zaszyfrowane przez AngleWare. Zapłać 3 BTC na następujący adres i wyślij dowód wpłaty na mój adres emailowy.

Zdjęcie 4. Kod AngleWare (zdjęcie dzięki uprzejmości Bleeping Computer).

GC47 (Ransom_HiddenTearGCFS.A)

Ten wariant zmusza użytkownika do kliknięcia w fałszywe okno “aktualizacji” Windowsa. Jak tylko użytkownik da się zwieść, rozpoczyna się proces zaszyfrowywania plików. Atakowane są pliki medialne, dokumenty i zdjęcia. Nadawane im rozszerzenie to .Fxck_You. Programiści oczekują, że ofiara zapłaci 50USD czyli w przybliżeniu 0.04 bitcoiny.

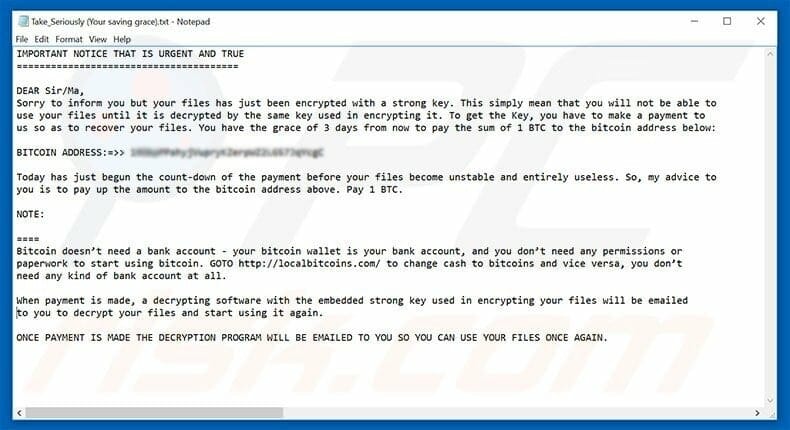

Zorro (Ransom_HiddenTearZorro.A)

Zdjęcie 6. Wezwanie do zapłaty z ransomware Zorro

Tłumaczenie zawartości okna: Ważna, pilna i prawdziwa wiadomość. Szanowny Panie/Pani, Z przykrością informujemy, że Wasze pliki zostały właśnie zaszyfrowane za pomocą silnego klucza. Oznacza to po prostu, że nie będziecie mogli korzystać ze swoich plików zanim nie zostaną one odkodowane za pomocą tego samego klucza. Żeby dostać ów klucz musicie nam zapłacić. Macie 3 dni na zapłacenie kwoty 1 BTC na poniższy adres bitcoinowy. Dziś zaczyna się odliczanie czasu na wpłatę. Jeśli ona nie nastąpi Twoje pliki zaczną być niestabilne i całkowicie bezużyteczne. Radzimy więc zapłacić kwotę 1 BTC na powyżej wskazany adres. Uwaga: Bitcoiny nie potrzebują konta bankowego. Kontem jest twój bitcoinowy portfel, nie potrzebujesz mieć żadnych dostępów ani wykonać żadnej papierkowej pracy, by zacząć używać bitcoinów. Idź do http://localbitcoins.com/ żeby wymienić gotówkę na bitcoiny i vice versa. Nie potrzebujesz w celu przeprowadzenia tej operacji mieć żadnego konta bankowego. Jak tylko otrzymamy płatności, wyślemy Ci emailem software odszyfrowujący z wbudowanym silnym kluczem odkodowującym Twoje materiały.

Niebezpieczeństwa związane z programami przestępczymi dostępnymi w otwartym źródle.

Zarówno HiddenTear jak i EDA2 zostały początkowo wprowadzone jako otwartoźródłowy ransomware przeznaczony dla celów edukacyjnych. Jednak cyberprzestępcy byli dostatecznie sprytni, by ściągnąć kody źródłowe obydwu programów i użyć ich do stworzenia złośliwej wersji tego softwaru. Wziąwszy pod uwagę tendencję szantażystów do adoptowania i modyfikowania oprogramowań zgodnie z ich potrzebami, należy się zastanowić czy dalszy rozwój ogólnie dostępnego ransomwaru ma jakikolwiek sens. Trzeba zwracać uwagę na to, by dystrybuowane kody źródłowe nie były łatwo dostępne. Można je chociażby dystrybuować do określonych odbiorców za pomocą bezpiecznych kanałów komunikacji.

Przestępczość internetowa kontynuuje swój atak na społeczność internetową szczególnie narażoną na tego typu działania – graczy. Roza Locker (wykrywany jako RANSOM_ROZALOCK.A), jest nowym narzędziem przestępczości internetowej, które wzięło sobie na cel mówiących po rosyjsku entuzjastów gier podając się za program służący do instalacji gier właśnie. Tuż po otwarciu, program żąda zaawansowanych uprawnień w celu rozpoczęcia szyfrowania plików.

Roza Locker jest dystrybuowany jako plik .exe. Po otwarciu pokazuje się okno Kontroli Konta Użytkownika (UAC) nakłaniające ofiarę, by pozwoliła nieznanemu wydawcy dokonywać zmian na jego urządzeniu. Jeśli to nie działa lub dostęp zostaje zablokowany, ukazuje się nowe okno z napisem “ПОИСК …” (co po rosyjsku znaczy „szukaj…”). Przypuszczalnie dzieję się tak dlatego, by skłonić użytkownika do powrotu do pierwszego okna i wyrażenia jednak intruzowi zgody na wejście.

Jeśli „user” zezwoli na dostęp, zostają zaszyfrowane z góry określone pliki, do których zostaje dodane rozszerzenie .enc. Wymagany od użytkownika okup opiewa na 10000 rubli czyli prawie 175 USD. Poza szyfrowaniem, Roza Locker uszkadza menadżera zadań uniemożliwiając wejście na określone strony internetowe. Robi to poprzez zmianę pliku %system%\drivers\etc\hosts. Zablokowane zostają legitymizowane rosyjskie strony przeznaczone typowo dla graczy oraz strony internetowe kilku największych rosyjskich dostawców oprogramowania zapewniającego bezpieczeństwo sieci.

Kirk

Odkryto ponadto przestępcze oprogramowanie o nazwie Kirk. Dość niekonwencjonalny ransomware odwołuje się swoją tematyką do filmu Star Trek . Wziął swoją nazwę właśnie od jednej z postaci – Kapitana Kirka. Odkryty jako RANSOM_KIRK.A. Napisany w języku Python, żąda płatności w kryptowalucie Monero (XMR), już nie w Bitcoin – jak to kiedyś bywało. Monero to waluta zachwalana jako bardziej prywatna i konspiracyjni przestępcy już zaczynają doceniać jej przewagę nad innymi formami płatności.

Pozostając wiernym tematyce kosmosu, Kirk występuje także pod przykrywką otwartej aplikacji sieciowej typu „stress testing”. Jego druga nazwa to Low Orbit Ion Cannon (LOIC). Po załadowaniu aplikacja skanuje dysk C pod kątem określonego rodzaju plików i następnie zaczyna je szyfrować, nadając zaszyfrowanym „egzemplarzom” rozszerzenie .kirked. Użytkownicy, którzy padli ofiarą ataku są proszeni o zapłatę okupu, który z czasem staje się coraz większy, osiągając poziom XMR 500, co w przybliżeniu jest równe 10360 USD.

Kolejny wariant oprogramowania ransomware to program Lick (wykrywany także jako Ransom_KIRK.A). Jego przykrywka to narzędzie deszyfrujące programy ransomware. Atakuje te same pliki co powyższa aplikacja, według tego samego procesu i żąda takiego samego okupu. Rozszerzenie dla zaatakowanych plików to w tym przypadku .licked.

Zemsta

W marcu usłyszeliśmy o CryptoShield, wariancie CryptoMix, dystrybuowanym przez program typu “exploit kit”. Teraz opublikowany został nowy wariant pod nazwą „Zemsta” (Revenge”). Odkryty jako RANSOM_CRYPAURA.RVG. Jest wspierany przez “exploit kit” Rig – jeden z najbardziej aktywnych “zestawów wykorzystujących” używający wielu różnych ransomware’ów.

Revenge dodaje zainfekowanym plikom rozszerzenie .revenge. Zostawia prostą i jasną prośbę o okup bez żadnych typowych w takich przypadkach gróźb ani szczegółów odnośnie czasu czy kwoty. Jest po prostu informacja, że pliki mogą zostać odzyskane i że użytkownik powinien wysłać emaila prosząc o dalsze instrukcje. Wiadomość jest powtarzana w kilku językach: angielskim, włoskim, niemieckim, polskim i koreańskim.

Więcej Hidden Tear’ów

Kontynuując temat rozpoczęty w zeszłym tygodniu, znaleziono dwa nowe otwarte oprogramowania przestępcze. Aplikacja MacandChess (odkryta jako RANSOM_HIDDENTEARMNC.A) wydaje się być jeszcze mało zaawansowana – atakuje tylko 20 typów plików, w większości dokumenty i zdjęcia. Ransomware Karmen natomiast (odkryty jako RANSOM_HIDDENTEARKARMEN.A) jest nieco bardziej wyrafinowany.

Karmen jest dostępny przez ransomware-as-a-service (RaaS), narzędzie za pomocą którego cyberprzestępcy mogą stworzyć ransomware za pomocą kilku kroków. Cała praca jest wykonywana przez twórców RaaS, którzy konfigurują program według życzeń „klienta”, procesują płatności, pobierając określony procent zysku od dystrybutorów. Karmen RaaS ukrywa się pod aplikacją o nazwie „Helper” (Pomocnik) i zaraz po zainstalowaniu wykonuje typową pracę internetowego „szantażysty”. Dodaje do zainfekowanych plików rozszerzenie .grt i żąda okupu in walucie Bitcoin. Sądząc po języku komunikatów, celem są użytkownicy niemiecko- i angielskojęzyczni.

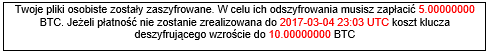

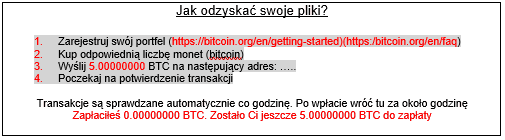

Oprogramowanie szantażujące idzie do przodu w procesie kreowania różnego rodzaju zagrożeń. Dzieje się tak mimo, iż ciągle wprowadzane są nowe techniki i zasady działania mające temu zapobiec. Weźmy na przykład, ciekawie nazwany ransomware, który pojawił się w zeszłym tygodniu – Szatan (wykryty przez Trend Micro jako RANSOM_SATAN.A). Rozpowszechniany w sieci jako usługa dla cyberprzestępców, oferuje dystrybutorom 70% wpłaconego okupu. Szatan generuje dla dystrybutorów specjalny plik wykonywalny, który zawiera też kwotę okupu. Subskrybenci usługi też mogą ustawić cenę i czas, w jakim ofiary powinny wpłacić „haracz”.

Szatan atakuje 131 typów plików i nadaje im rozszerzenie .stn. Zainfekowane pliki zaszyfrowane są za pomocą algorytmów AES-256 i RSA-2048. W jednym z żądań Szatan prosi o wpłatę w wysokości 5 Bitcoin (na dzień 14 Marca 2017 była to równowartość 1254 USD). Haracz ten ulega podwojeniu, jeśli wpłata nie jest zrobiona w wyznaczonym czasie. Serwer C&C Szatana i jego wielojęzyczna strona do zarządzania płatnościami są zlokalizowane w sieci Dark Web. Również tam program jest reklamowany.

W reklamie tej Szatan jest wychwalany jako bezpłatny zestaw oprogramowania szantażującego. Oszust musi się tylko zarejestrować na stronie operatora. „Inżynier” tegoż oprogramowania pobiera prowizję w wysokości 30%, ale opłata ulega odpowiedniemu zmniejszeniu w zależności od ilości ograbionych ofiar i łącznej wysokości dokonanych wpłat. Zarządzający ma też w ofercie porady i narzędzia, dzięki którym dystrybutor programu może go rozpowszechniać coraz dalej i szerzej. Narzędzia te obejmują niebezpieczne kody złośliwego makra Microsoft Word czy Kompilowane pliki HTML (CHM). Programista przygotowuje też poradniki na temat sposobów wdrożenia i aktualizacji „szantażysty” o imieniu Szatan.

Powyżej: witryna zarządzająca płatnościami dla Szatana

Powyżej: reklama Szatana w Dark Webie.

Programy szantażujące nabierają cech lokalnych

Zauważyliśmy jeszcze, że ostatnio rynek ransomware nieco się zmienia. Programy nabierają różnych cech lokalnych mimo, że nadal używają mało wyszukanych technik. Może to wynikać że tego, że operatorzy tego typu aktywności dywersyfikują się, że móc atakować coraz większą ilość osób i mnożyć zyski. W zeszłym tygodniu mieliśmy do czynienia z mieszaniną różnych rodzin „ransomware” uderzających określone ofiary (i regiony).

Na przykład CryptoJacky (wykryty przez Trend Micro jako RANSOM_CRYPJACKY.A) wygenerował żądanie okupu w języku hiszpańskim. CryptoJacky to kompilacja modyfikowalnych skryptów Visual Basic, szyfruje pliki przez narzędzie open-source, zwane AES Crypt (aesencrypt.exe). Zaszyfrowane pliki zyskują rozszerzenie .aes. Analizy wskazują, że program ten też może pochodzić z serwisu internetowego RaaS. Po uruchomieniu, system ten wypakowuje swoje komponenty do %appdata%\r_tools\. Lista plików, które są atakowane przez ten program znajduje się w tym samym katalogu.

Powyżej: hiszpańskojęzyczne wezwania do zapłaty – program CryptoJacky

Kolejnym nowym “szantażystą” jest Kaenlupuf, znany także jako KAsi ENkrip LU PUnya File (RANSOM_KAENLUPUF.A), co w malezyjskim slangu oznacza „zaszyfruj swój plik”. Narzędzie to jest także w stanie wykasować tworzone automatycznie kopie zapasowe plików lub woluminów. Czyni to za pomocą komendy vssadmin.exe delete shadows /All /Quiet. Co ciekawie, program przestaje działać w systemie operacyjnym Windows 10, którego data ważności jest ustawiona na 7 marca 2017 w przypadku plików DLL i na 10 marca 2017 dla plików wykonywalnych. Jest też kilka innych warunków, które muszą być spełnione, by program ten mógł być uruchomiony.

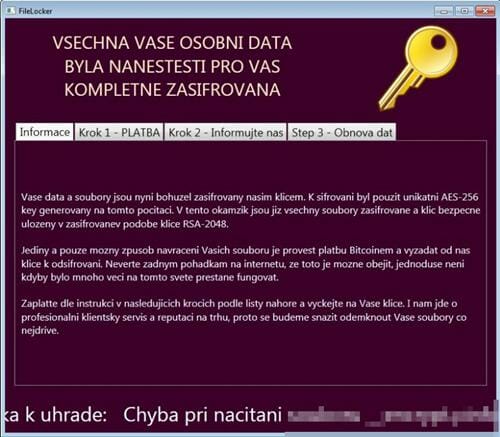

Powyżej: Żądanie okupu w języku czeskim

Również czescy użytkownicy zostali ostatnio zaatakowani przez komputerowych oszustów (RANSOM_CZCRYPT.A). Czeskie żądanie okupu pojawia się oknie wyskakującym na ekranie zaatakowanej maszyny. W komunikacie szantażysta przechwala się, że zaszyfrował pliki używając algorytmu AES-256, dodał do nich rozszerzenie .ENCR i prosi o okup w walucie Bitcoin. Za cel program ten obiera sobie pliki zlokalizowane w Kontaktach, na Pulpicie, w Dokumentach, w Downloadach, w Ulubionych, w Linkach, w Zdjęciach, Zachowanych Grach, Zachowanych Wyszukiwaniach czy plikach Wideo.

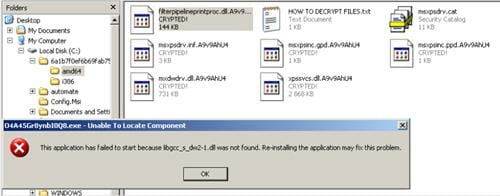

Kolejny, ciekawy ransomware AvastVirusInfo (Ransom_XORIST.MGW), znany też jako XORIST, jest programem którego komponenty zostały skompilowane z użyciem otwartoźródłowego Minimalist GNU dla Windows (MinGW). Analiza wskazuje, że ta wersja zdaje się korzystać z techniki kilku komponentów. Plik wykonywalny (exe), na przykład, nie będzie się uruchamiał samodzielnie, będzie w tym celu potrzebował innych komponentów. AvastVirusInfo obiera sobie za cel ofiary rosyjskojęzyczne. Jest jednym z bardziej płodnych ransomwarów. Szyfruje 1796 typów plików, którym nadaje rozszerzenie .A9v9AhU4.

Komunikat AvastVirusInfo mówiący o tym, że plik EXE nie może się uruchomić bez innego komponentu.

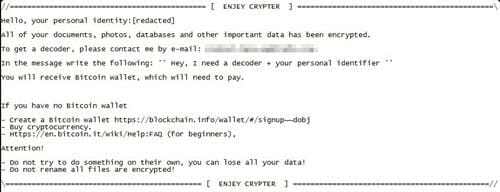

Pojawiły sią też w zeszłym tygodniu programy przestępcze oparte na projektach otwarto-źródłowych jak EDA2 czy Hidden Tear. Jednym z nich jest Enjey Crypter (RANSOM_HiddenTearEnjey.A) oparty na kodzie źródłowym EDA2. Jest zdolny do usunięcia zainfekowanych kopii zapasowych plików (shadow copies) za pomocą komendy , – vssadmin delete shadows /all /Quiet. Enjey Crypter szyfruje pliki we wszystkich katalogach za wyjątkiem Program Files (x86), $Recycle Bin, Windows, Boot i System Volume Information.

Żądanie okupu – program Enjey Crypter

W tłumaczeniu zawiera następujące informacje

“Witaj,

Wszystkie Twoje dokumenty, zdjęcia, bazy danych i inne ważne dane zostały zaszyfrowane.

By zdobyć dekoder pisz pod adres email:…..

W swojej wiadomość napisz: Hej, potrzebuję dekodera + osobistego identyfikatora.

Otrzymasz portfel Bitcoin

Jeśli nie masz portfela Bitcoin:

Uwaga:

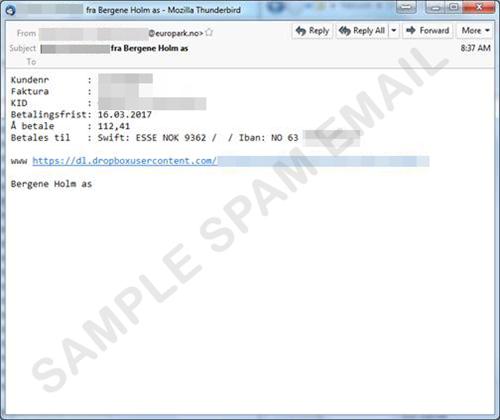

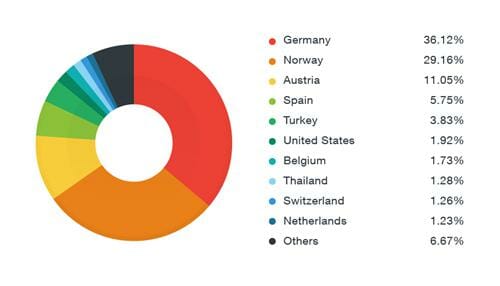

Program szantażujący znany jako Torrent Locker został przyłapany na atakowaniu takich krajów, jak Niemcy czy Norwegia. Podczas, gdy jego zachowanie nie odbiegało od dotychczasowych standardów, jego nowe metody rozmnażania się sprawiają, że staje się on niebezpieczny szczególnie dla mało uważnych użytkowników, którzy nie są do końca świadomi sposobów, jakich używają przestępcy, by wyłudzić informacje.

Warianty te (wykryte przez Trend Micro jako RANSOM_CRYPTLOCK.DLFLVV, RANSOM_CRYPTLOCK.DLFLVW, RANSOM_CRYPTLOCK.DLFLVS lub RANSOM _CRYPTLOCK.DLFLVU), używają inżynierii społecznej by podejść ofiary – na przykład nakłaniają pracowników firm do kliknięcia w Dropbox URL załączony do wiadomości email. Prowadzi to użytkownika do „dokumentu faktury”, który jest właśnie plikiem ransomware. Fakt, że TorrentLocker używa Dropboxa utrudnia jego wykrywanie, gdyż witryna ta jest legalna.

Poniżej kierunki ataków cyberprzestępców w oparciu o Smart Protection Network firmy Trend Micro.

Pojawia się oprogramowanie przestępcze oparte na języku Python

W końcu lutego dało się zauważyć aktywność dwu programów opartych na Pythonie. Ich nazwy to PyL33t (wykryty przez Trend Micro jako Ransom_PYLEET.A) i Pickles (Wykryty przez Trend Micro jako Ransom_CRYPPYT.A).

![]()

Kultura internetowa zdaje się wywierać wpływ na program PyL33t. Można to wywnioskować z jego napisanego czcionką Comic Sans wezwania do zapłaty haraczu oraz faktu, że aplikacja używa portu 1337 i rozszerzenia .d4nk, które dodaje do zainfekowanych plików. Jak tylko PyL33t jest załadowany i uruchomiony na komputerze ofiary, zaszyfruje pliki używające rozszerzenia .docx, .jpg i .xlxs.

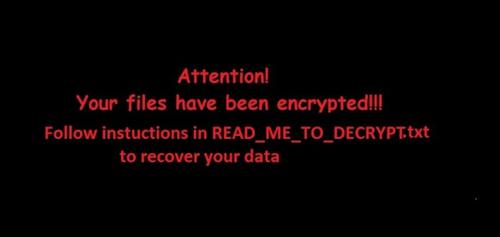

Pickles to kolejna niewinnie brzmiąca nazwa. Określa ona inny niebezpieczny program również oparty na języku Python. Gdy program ten zaatakuje komputer, szyfruje pliki i nadaje im rozszerzenie .EnCrYpTeD. Tapeta komputera zaczyna wyglądać jak powyżej i widnieje na niej wezwanie do uregulowania „należności” READ_ME_TO_DECRYPT.TXT. Żądanie jest dość duże i opiewa na 1 bitcoin, co równa się 1200 USD. Plik deszyfrujący też jest załączony do „przesyłki”, ale wymaga znajomości hasła.

Opis programu

Threat Finder Ransomware oznacza przestępczą infekcję Twojego urządzenia. The Threat Finder Ransomware jest używany przez stronę trzecią, by zainfekować komputer ofiary i zaoferować jego zwrot za określoną opłatą. Program ten dokonuje tego ataku przez zaszyfrowanie plików zawirusowanej jednostki za pomocą zaawansowanych technik. Ofiara nie będzie miała dostępu do swoich danych zanim nie zapłaci wysokiego okupu. Badacze tego zjawiska radzą, by w momencie zainstalowania na Twoim dysku tej złośliwej aplikacji zrobić wszystko, by ją natychmiast usunąć i przywrócić pliki z wykorzystaniem ich kopii zapasowej. W tym momencie nie ma możliwości odszyfrowania plików bez specjalnego klucza. Z drugiej strony zapłacenie okupu tylko zachęca twórców tych przestępczych programów do kontynuowania nielegalnego procederu. Dlatego najlepszy sposób na tego typu praktyki to podejmowanie odpowiednich kroków prewencyjnych Trzeba po prostu nauczyć się regularnie tworzyć kopie zapasowe swoich wrażliwych danych i zainstalować godny zaufania, aktualny antywirusowy software.

W jaki sposób The Threat Finder Ransomware atakuje komputer użytkownika?

Program ten może zostać zainstalowany przez inną aplikację, na przykład przez wprowadzanego “tylnymi drzwiami” Trojana. Umożliwia to postronnej jednostce uzyskać dostęp do danego komputera. Threat Finder Ransomware jest szczególnie powiązany z programem Bedep Trojan, znanym także jako Backdoor:Win32/Bedep. The Theat Finder Ransomware to uszkodzony plik DLL, który może być załadowany na naszym urządzeniu przez inny program tego samego typu. Jak tylko Threat Finder Ransomeware wejdzie na nasz komputer, tworzy specjalny zapis w rejestrze Windowsa, dzięki któremu Threat Finder Ransomeware uruchomi się automatycznie, jak tylko dojdzie do włączenia zainfekowanego komputera. Wówczas program wrzuca na komputer ofiary kilka plików graficznych, zmieniając też jednocześnie wygląd pulpitu. Zrzucone pliki graficzne zawierają żądanie do zapłaty okupu.

Zasady postępowania z Threat Finder Ransomware

TFR zasadniczo uniemożliwia użytkownikowi komputera dostęp do urządzenia. Kiedy ofiara próbuje używać komputera pojawia się na całej powierzchni jego ekranu wiadomość z żądaniem okupu. Skutki działania tego „złośnika” to kombinacja rozwiązania typu „lock screen” z uszkodzeniami plików. Jest kilka jego wariantów różniących się nieco między sobą rodzajem lock screenów i wezwań do zapłaty.

Omawiany software, po zainstalowaniu, nadaje zawirusowanym plikom następujące rozszerzenia:

3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, css, dbf, dcr, der, dng, doc, docm, docx. Dwg, dxf, dxg, eps, erf, htm, indd. Jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odc, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pdf, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, sr2, srf, srw, wallt, wb2, wmv, wpd, wps, x3f, xlk, xls, xlsb, xlsm and xlsx.

Prawdopodobieństwo, że TFR zaszyfruje nasze firmowe i osobiste pliki jest dość wysokie zważywszy na to, jakie formaty plików bierze sobie na cel. Jak tylko programowi uda się zainfekować pliki ustanawia on połączenie ze zdalnym serwerem. TFR łączy się ze zdalną lokalizacją 65.49.8.104 używając portu TCP 443 celem przesłania zainfekowanych danych do zdalnego serwera.

Wykrycie ataku tego programu nie jest trudne. Jest w zasadzie oczywiste, bo tracisz wtedy dostęp do swoich plików lub PC. Niestety, użytkownik nie uzyska dostępu do swoich plików bez klucza odszyfrowującego. Ofiary szczególnie zdesperowane mogą zapłacić okup. Ale jeśli dane są dla nas tak ważne, że jesteśmy w stanie zapłacić ten zbójecko wysoki haracz, to rozsądnie byłoby zainwestować w odpowiednio mniej kosztowny zewnętrzny dysk twardy lub „chmurowy” backup dla swoich plików. Żeby zapobiec atakom Threat Finder Ransomware, powinieneś stosować się do zasad bezpieczeństwa związanych z korzystaniem z witryn internetowych, jak również kupić renomowany, zaktualizowany o najnowsze typy zagrożeń program antywirusowy.

Odzyskiwanie danych zaszyfrowanych przez wirusa Ransomware na macierzy RAID to nie lada wyzwanie, ale tak się składa, że to nasza specjalność. Posiadamy zespół doświadczonych specjalistów, którzy potrafią odzyskać zaszyfrowane dane z RAID w warunkach laboratoryjnych.

Musisz pamiętać o najważniejszej zasadzie – nie próbuj samodzielnie odzyskiwać zaszyfrowanych danych z RAID!

Każde działanie osoby, która nie została przeszkolona w zakresie odzyskiwania danych z macierzy RAID może doprowadzić do bezpowrotnej utraty danych

JAKIE SĄ KONSEKWENCJE SAMODZIELNEGO ODZYSKIWANIA ZASZYFROWANYCH DANYCH Z RAID?

Jeśli spróbujesz samodzielnie, oto co może się zdarzyć:

Uszkodzisz kolejne dyski . Czas odzyskiwania i odbudowy bazy danych będzie dłuższy.

Zastąpisz dane – w najgorszym przypadku odzyskanie danych nie będzie możliwe.

Jeśli problem już się pojawił – odłącz serwer od zasilania i skontaktuj się z naszym zespołem. Nie skanuj dysków ani nie używaj opcji automatycznej naprawy! Odzyskiwanie zaszyfrowanych danych przez oprogramowanie ransomware przez nieprzeszkoloną osobę to błędne koło!

Po co zatrudniać ekspertów do odzyskiwania zaszyfrowanych danych z macierzy RAID?

To nie jest ta sama procedura, co odzyskiwanie danych ze zwykłego dysku. RAID ma zupełnie inną strukturę. Prawie żaden specjalista nie ma wiedzy niezbędnej do wykonywania tych czynności.

Odzyskiwanie danych RAID to specjalizacja porównywalna z neurochirurgią czaszki. Aby wykonać zadanie, potrzebujesz doświadczenia i umiejętności. To nasza specjalizacja, dlatego mamy tak wysoką skuteczność w tym obszarze – prawie 100%.

Jeśli masz problem z RAID – skontaktuj się z nami.

Krok 1

dostarczenie nośnika

Nośnik jest dostarczany do laboratorium lub punktu przyjęć bezpośrednio przez klienta lub za pośrednictwem kuriera. Usługa ta realizowana jest bezpłatnie przez firmę Recovery.pl. W celu odbioru dysku skontaktuj się z biurem, bądź wypełnij formularz na stronie.

Krok 2

analiza

Analiza nośnika opiera się na zdiagnozowaniu przyczyny utraty danych. Jest ona całkowicie bezpłatna. Dzięki uzyskanym informacjom, klient poznaje proces działania I koszty usługi. Analiza nie zobowiązuje do realizacji zlecenia przez Recovery.pl.

Krok 3

proces odzyskiwania danych

Odzyskiwanie danych obejmuje stworzenie kopi w celu zabezpieczenia danych, a także każdą pracę podjętą na nośniku w celu przywrócenia utraconych plików, czy jego struktury itp. Czas trwania różni się w zależności od przyjętego trybu prac.

Krok 4

odbiór danych

Gdy w panelu klienta status zlecenia przyjmie formę zrealizowanego, klient uzyskuje dostęp do swoich danych. Nośnik jest odsyłany, bądź niszczony na życzenie klienta. Może on również odebrać go osobiście w laboratorium.